10 ans de DNSSEC à la racine: Le récit d’un représentant de confiance de la communauté

Par Alain AINA

22 Juillet 2020

Le système de noms de domaine (DNS) est considéré comme un pilier important du fonctionnement de l’Internet. Cependant, il a été construit sans aucun mécanisme de sécurité solide pour garantir l'intégrité ou l'authentification des données.

Les extensions de sécurité du système de noms de domaine (DNSSEC) ajoutent l'authentification et l'intégrité des données au système de noms de domaine.

La résolution de ces problèmes connus avec le DNS a évolué à travers plusieurs phases de normalisation et d'adoption.

Le projet de l’historique de DNSSEC fournit une chronologie qui présente l'évolution de DNSSEC.

Les normes DNSSEC-bis, publiées début 2005, ont jeté les bases du DNSSEC que nous connaissons aujourd'hui.

L'année 2005 a vu la signature du 1er TLD et le début d'une série d'actions de la part des pionniers et autres passionnés. Un long voyage de DNSSEC s'est écoulé depuis, avec de nombreux événements, jalons, y compris la signature de la racine.

I- Signature de la racine

Vous vous souvenez peut-être que les serveurs racine ont publié des données de zone racine signées pour la première fois le 15 juillet 2010. Cet événement ne s'est produit que cinq ans après la publication des normes DNSSEC-bis et la signature du premier TLD.

Je me souviens de certaines des controverses qui ont eu lieu autour de la signature de la zone racine, mais je vous épargnerai des détails dans cette publication. Ces controverses et palabres font partie de l'histoire, qui, je crois, a conduit au DNSSEC robuste et de confiance à la racine - qui est le sujet de ce récit.

La communauté a été convaincue à un moment donné que dans la hiérarchie DNS, la signature de la racine était essentielle et nécessaire. La réponse positive à l’avis d’enquête du NTIA en octobre 2008, a conduit au démarrage pendant le quatrième trimestre de 2009, de l’initiative conjointe entre NTIA, ICANN et VERISIGN de déployer DNSSEC à la racine.

Trois exigences principales ressortent du plan de mise en œuvre:

1- Transparence

Les processus et procédures doivent être aussi ouverts que possible pour que la communauté Internet puisse faire confiance à la racine signée

2- Audit

Les processus et procédures doivent être audités par rapport aux normes de l'industrie, par ex. ISO / IEC 27002: 2005

3- - Haute sécurité

Le système racine doit répondre à tous les contrôles de sécurité techniques NIST SP 800-53 requis par un système à fort impact

Le planning proposé a été suivi et le 15 juillet 2010, une zone racine signée a été mise à disposition.

Les premières cérémonies de la KSK ont été deux étapes importantes de cette grande réussite:

- Le 16 juin 2010: ICANN organise la première cérémonie de la KSK à Culpeper, VA, USA

- Le 12 juillet 2010: ICANN organise la deuxième cérémonie de la KSK à El Segundo, Californie, USA

Lors de la cérémonie tenue le 16 juin 2010, les TCR ont été enrôlés dans leurs différents rôles (officiers de cryptographie, détenteurs de segment de clé de récupération, officiers de cryptographie de réserve et détenteurs de segment de clé de récupération de réserve), les HSM ont été initialisés, la première clé KSK de la racine a été générée et les clés de la racine ont été signées.

(2010-06-16T21: 19: 24Z: [info]. IN DS 19036 8 2 49AAC11D7B6F6446702E54A1607371607A1A41855200FD2CE1CDDE32F24E8FB5)

Et donc, qu'est-ce qu'un TCR?

La signature des clés de la racine se fait par le biais d'un événement procédural, "Cérémonie KSK" avec une participation active de certaines personnes connues sous le nom de "Trusted Community Representatives (TCR)".

En effet, afin de répondre aux exigences n ° 1 et n ° 3 énumérées ci-dessus, et pour améliorer la confiance de la communauté et l'acceptation du DNSSEC à la racine, il a été décidé d'inviter des membres reconnus de la communauté technique DNS à faire partie du processus de génération de clés, de la sauvegarde des clés et de la signature des clés pour la racine.

Ces personnes agissant en tant que représentants de confiance de la communauté Internet participent aux cérémonies de génération et de signature des clés de la racine. Ils sont appelés représentants de confiance de la communauté (TCR).

Il se trouve que je suis l'un des TCR; et ce, grâce à ma longue histoire avec DNS et DNSSEC. Certains souvenirs [1] me viennent à l'esprit lorsque j'essaie de revisiter cette histoire.

La mise en œuvre du DNSSEC à la racine peut être résumée à travers l'image ci-dessous. Vous pouvez y voir les lieux, les personnes, les appareils et les cérémonies KSK.

Figure 1: : Cérémonie KSK de la racine

Au fil des années et à chaque cérémonie, les TCR ont veillé à ce que l'ICANN répond aux exigences et améliore les processus au fil du temps. Nous avons assisté à la génération et au dépôt de clés, la signature périodique des clés de racine, le déclassement et l'introduction de nouveaux modules de sécurité matériel (HSM), le premier roulement de la clé KSK de la racine, etc.

La pandémie de Covid-19 est survenue et a mis l'accent sur la planification de containgeance des opérations DNSSEC de la racine. La cérémonie 41, prévue dans les installations de la côte Est en avril 2020 pour signer les clés pour le 3ème trimestre de 2020(2020T3) et remplacer deux représentants de confiance de la communauté (Officiers de Cryptographie), y compris moi a été réajustée.

La cérémonie a finalement eu lieu dans les délais prévus, mais dans des installations de la côte Ouest avec une présence physique limitée (principalement du personnel de l'ICANN), mais avec l’implication des TCR et une participation à distance avec chat en direct. Les clés pour 2020T3 ont été signées, mais les clés pour 2020T4 et 2021T1 ont également été signées en prévision du fait que les restrictions pourraient s’étendre sur toute l'année 2020.

La photo ci-dessous montre l'équipe qui a fait le travail sur le terrain.

Figure 2: Cérémonie KSK 41

Comment s'est passé le premier roulement de la clé KSK de la racine? De # 19036 à # 20326

Le premier processus de roulement de la clé KSK de la racine a commencé le 27 octobre 2016 et le roulement de la clé a finalement eu lieu le 11 octobre 2018. Le nouveau KSK connu sous le nom de KSK-2017 a été utilisé pour signer les clés de la racine pour la première fois. Le tout premier changement de la clé KSK de la racine venait d’avoir lieu.

La clé KSK-2017 a été générée lors de la cérémonie 27, qui s'est avérée être une autre cérémonie importante. J'ai eu le privilège d'appuyer sur le bouton pour générer la nouvelle clé.

Figure 3 : Appuyant sur la touche pour générer la nouvelle clé.

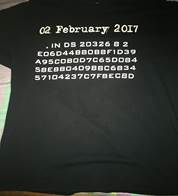

Figure 4: KSK-2017 au format DS peinte sur T-shirt

Ce processus de roulement du KSK a sa propre histoire et est riche en leçons; une autre étape importante a été franchie.

II- Les fruits tiennent-ils les promesses des fleurs?

DNSSEC avec la signature de la racine était une mise à niveau importante de l'infrastructure Internet pour aider à répondre aux besoins d'aujourd'hui et créer les opportunités de demain.

Ce 16 juin 2010, une étape importante a été franchie. La pièce manquante a été ajoutée. La hiérarchie DNSSEC complète est en place. Vint Cerf a qualifié ce qui s'est passé en disant:

«More has happened here today than meets the eye. An infrastructure has been created for a hierarchical security system, which can be purposed and re‐purposed in a number of different ways.»

Où en sommes-nous aujourd’hui?

Selon certaines statistiques, au moment où j'écris cet article, 90% des TLD sont signés, environ 4% des SLD sont signés et 26% des internautes valident les données des zones signées. Les GTLD et de nombreux ccTLD ont joué leur rôle. Cependant, je dois avouer que malgré tous les efforts, seuls quelques ccTLD africains ont suivi la tendance pour signer leurs zones et accepter les DS des SLD.

Dans l'ensemble, je pense que cela a été bon jusqu'à présent, même s'il reste encore un long chemin à parcourir. Suis-je trop optimiste en tant que passionné de DNS / DNSSEC de longue date? Si vous voyez les choses autrement, dites le.

En conclusion, je dirais que l'effort conjoint qui a conduit à la signature de la racine a été une réalisation importante pour la communauté DNS mondiale et une expérience passionnante pour tous. Ce fut un grand privilège pour moi de servir en tant que représentant de confiance de la communauté. L'acceptation généralisée du DNSSEC à la racine au sein de la communauté prouve la pertinence du modèle et les décisions et choix ultérieurs.

Mission maintenant accomplie, car je crois que je vous dois ce récit à l'occasion du dixième anniversaire et en attendant ma cérémonie de passation.

[1]

https://nsrc.org/workshops/2004/ccTLD-Amsterdam/agenda.html

https://nsrc.org/wrc/workshops/2004/ccTLD-bkk/agenda.htm

https://nsrc.org/wrc/workshops/2005/ccTLD-Dakar/jour4/dnssec-dakar-francais-updated.pdf

http://202.28.195.70/training/2006/dnssec.html

https://www.ws.afnog.org/afnog2008/extra/dnssec08/index.html